图书简介

品牌:图书详情 商品基本信息,请以下列介绍为准 商品名称: 外行学电脑优化+安全设置与病毒防范从入门到精通 作者: 李杰 市场价: 45元 文轩网价: 35.1元【78折】 ISBN号: 9787115236920 出版社: 人民邮电出版社 商品类型: 图书

其他参考信息(以实物为准) 随书附赠:附光盘1张 装帧:平装 开本:16开 语种:中文 出版时间:2010-11-01 版次:1 页数:320 印刷时间:2010-11-01 印次:1 字数:531.00千字 温馨提示:出版时间超过3年的图书,因长时间储存可能会产生纸张缺陷,敬请谅解!

主编推荐 《外行学电脑优化、安全设置与病毒防范从入门到精通》:权威的作者团队:作者团队由具有十多年教学经验与实践经验的教师与业界知名专家组成。他们治学严谨、精益求精,所编写的图书多次获得“全国优秀畅销书”的称号。初学者能轻松学会:将基础知识融于实际操作之中,采用图解和多媒体教学的方式全方位剖析电脑优化、安全设置与病毒防范的基础知识和应用要领。全面提升电脑应用技术的好帮手:《外行学电脑优化、安全设置与病毒防范从入门到精通》提供48个源于实际需要的经典实例,帮助读者全面掌握电脑优化、安全设置与病毒防范应用技巧,轻轻松松成为电脑高手。电脑优化、安全设置与病毒防范应用能力提升全方位提升电脑综合应用水平。

内容简介 《外行学电脑优化、安全设置与病毒防范从入门到精通》是指导初学者学习电脑优化、安全设置与病毒防范的入门书籍。书中详细地介绍了初学者学习电脑优化、安全设置与病毒防范必须要掌握的基础知识和操作方法,并对初学者在使用电脑时经常会遇到的问题进行了专家级的指导,以免初学者在学习的过程中走弯路。全书分为3篇共12章,第1篇共3章,分别介绍硬件优化、系统优化和网络优化等方面的内容;第2篇共4章,分别介绍系统安全设置、系统备份和还原、Windows系统检测工具和网络安全等方面的内容;第3篇共5章,分别介绍防御黑客攻击,利用防火墙阻止入侵,利用软件查杀病毒,流行病毒、木马的防范与查杀,U盘病毒等方面的内容。

《外行学电脑优化、安全设置与病毒防范从入门到精通》附带一张精心开发的专业级DVD格式的电脑多媒体教学光盘,它采用全程语音讲解、情景式教学、详细的图文对照和真实的情景演示等方式,紧密结合书中的内容对各个知识点进行深入的讲解,大大地扩充了《外行学电脑优化、安全设置与病毒防范从入门到精通》的知识范围。

《外行学电脑优化、安全设置与病毒防范从入门到精通》既适合电脑初学者阅读,又可以作为大中专类院校或者企业的培训教材,同时对有经验的电脑使用者也有很高的参考价值。

目录 第1篇 电脑优化

第1章 硬件优化

光盘演示路径:电脑优化\硬件优化的方法和注意事项

1.1 硬件优化方法与注意事项 3

1.1.1 硬件超频 3

1.1.2 硬件升级 3

1. 更换硬件 3

2. 增加硬件 4

1.1.3 注意事项 4

1. 适当超频 4

2. 注意散热 4

3. 硬件升级与BIOS支持 4

1.2 整机性能测试 5

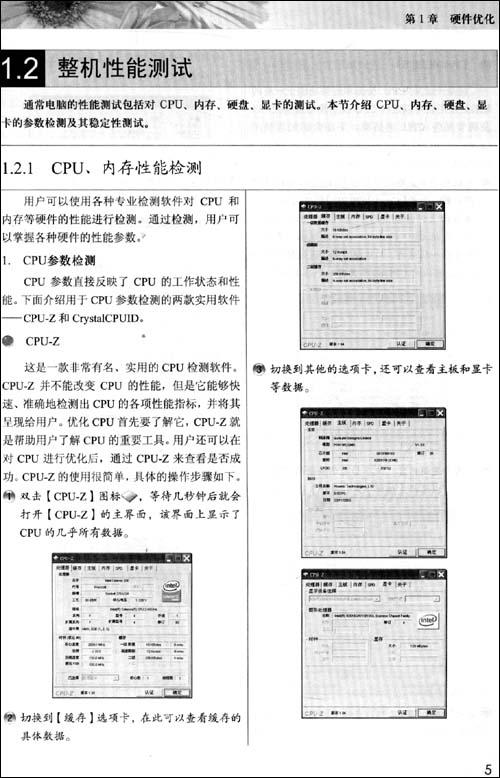

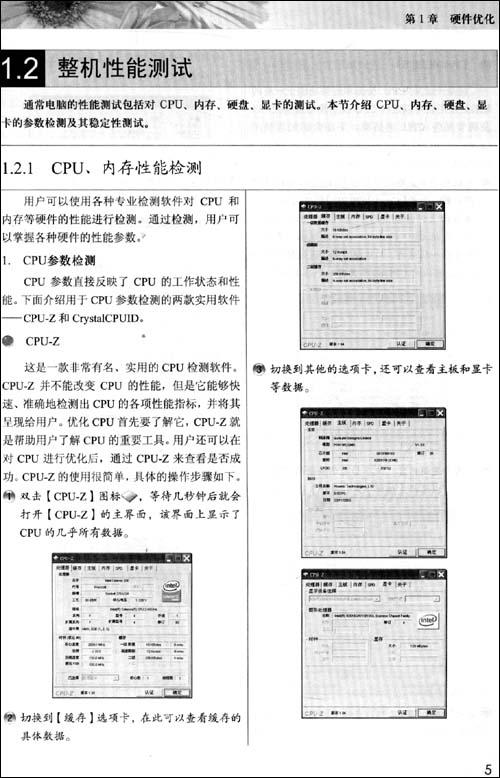

1.2.1 CPU、内存性能检测 5

1. CPU参数检测 5

2. 内存参数检测 7

3. CPU、内存稳定性测试 7

1.2.2 其他硬件性能测试 8

1. 硬盘性能测试 8

2. 显卡性能测试 9

1.2.3 分析硬件性能瓶颈 10

1.3 使用软件优化 11

1.3.1 使用软件优化CPU 11

1. 降低CPU占用率 11

2. CPU降温软件 12

3. CPU超频软件 17

1.3.2 使用软件优化内存 19

1. 监视内存 19

2. 释放内存空间 20

3. 常用优化软件 25

1.3.3 硬盘的优化 28

1. 磁盘碎片整理程序 28

2. 磁盘修复软件 30

3. 缓存优化软件 30

1.4 硬件的超频与升级 31

1.4.1 CPU的超频 31

1.4.2 内存的扩容与升级 33

1.4.3 硬盘升级和系统安装 33

1. 更换硬盘 33

2. 双硬盘 34

3. 新硬盘分区格式化 34

4. 老硬盘重新分区 36

5. 安装Windows XP操作系统 37

6. 安装Windows 7操作系统 43

1.4.4 主板设置和优化 47

1. BIOS基础 47

2. BIOS的基本设置 48

3. 主板优化软件 52

练兵场 54

——优化显卡

第2章 系统优化

光盘演示路径:电脑优化\手动优化系统

2.1 手动优化 56

2.1.1 瘦身系统 56

1. 清除系统垃圾 56

2. 删除备份 59

3. 删除其他不用的文件 60

4. 其他瘦身方式 63

2.1.2 提高系统性能 68

1. 设置IDE通道 68

2. 减少启动项 69

3. 使用Windows经典主题 70

2.1.3 注册表优化 71

1. 系统桌面优化 71

2. 开、关机优化 74

3. 系统功能优化 76

4. 其他优化设置 78

2.2 软件优化 80

2.2.1 超级兔子 81

1. 清理垃圾和注册表 81

2. 可疑文件和插件检测 82

2.2.2 Windows优化大师 83

1. 系统检测 83

2. 系统优化 86

3. 系统清理 90

4. 系统维护 92

2.2.3 360安全卫士 93

1. 清理恶评插件 93

2. 修复系统漏洞 93

3. 清理系统垃圾 94

练兵场 94

——使用超级兔子自动优化系统

第3章 网络优化

光盘演示路径:电脑优化\网速优化

3.1 网速优化 96

3.1.1 使用优化大师优化网速 96

3.1.2 修改网络配置 97

3.1.3 删除无用的网络协议 98

3.2 IE浏览器优化 98

3.2.1 IE浏览器个性优化 98

1. 改变IE浏览器临时文件大小 99

2. 让IE浏览器保持最大化启动 99

3. 改变IE浏览器背景图案 101

4. 在IE浏览器标题栏中添加个性文字 102

5. 保持IE浏览器主页为空白页 102

3.2.2 IE浏览器操作优化 103

1. 脱机浏览网页 103

2. 快速查找访问过的网页 103

3. 让IE浏览器实现多线程下载 104

4. 禁止出现安装IE浏览器插件提示 105

5. 屏蔽恶意网页 105

练兵场 106

——将网页添加至收藏夹

第2篇 安全设置

第4章 系统安全设置

光盘演示路径:安全设置

4.1 组策略设置 109

4.1.1 了解组策略 109

1. 组策略的打开方式 109

2. 组策略的作用 109

4.1.2 开机策略 110

1. 账户锁定策略 110

2. 密码策略 111

3. 更改系统默认的管理员账户 112

4. 设置用户权限 113

5. 不允许SAM账户枚举 115

4.1.3 安全设置 116

1. 禁用Guest账户 116

2. 禁用Administrator账户 117

3. 禁止使用文件夹选项 117

4. 禁用注册表编辑器 118

5. 禁用更改【开始】菜单和任务栏 118

6. 限制可以使用的应用程序 119

7. 禁止IE浏览器的保存功能 120

4.2 本地安全策略 121

4.2.1 审核策略 121

1. 审核登录事件 121

2. 审核过程追踪 123

3. 审核对象访问 123

4. 审核策略更改 123

5. 审核特权使用 124

4.2.2 系统安全策略管理 124

1. 允许在未登录前关机 124

2. 不显示上次的用户名 125

3. 允许格式化和弹出可移动媒体 126

4. 在超过登录时间后强制注销 127

5. 本地账户的共享和安全模式 127

4.2.3 IP安全策略管理 128

1. 定义IP安全策略 128

2. 定义IP安全策略的身份验证方法 132

练兵场 134

——禁止访问指定的磁盘驱动器

第5章 系统备份和还原

光盘演示路径:系统的备份和还原

5.1 备份和还原操作系统简介 136

5.1.1 备份和还原概述 136

1. 备份 136

2. 还原 136

5.1.2 备份操作系统的最佳时机 136

5.1.3 备份操作系统的方法 136

5.2 使用系统自带软件备份和还原系统 137

5.2.1 使用备份软件备份和还原系统 137

5.2.2 使用系统还原软件备份和还原系统 142

1. 创建还原点 142

2. 利用还原点还原系统 142

3. 撤销还原 143

4. 设置系统还原 144

5.3 使用Ghost备份和还原系统 146

5.3.1 Ghost简介 146

1. 软件特点 146

2. 存储介质 146

3. 运行环境 146

5.3.2 使用Gost备份系统 146

1. 将Ghost软件安装到电脑中 146

2. 使用Ghost备份系统 148

3. 设置Ghost选项 149

4. 使用一键Ghost硬盘版还原系统 150

5.4 使用一键还原精灵备份和还原系统 151

5.4.1 一键还原精灵简介 151

5.4.2 一键还原精灵装机版 152

1. 安装一键还原精灵装机版 152

2. 设置启动菜单 153

3. 备份系统 154

4. 还原系统 156

练兵场 156

——使用系统备份软件还原系统

第6章 Windows系统检测工具

光盘演示路径:Windows系统检测

6.1 端口扫描 158

6.1.1 X-Scan扫描器 158

1. X-Scan的功能介绍 158

2. X-Scan的功能设置 158

3. 使用X-Scan扫描器 162

6.1.2 SSS漏洞扫描器 163

1. Options功能设置 163

2. Rules功能设置 167

3. 使用SSS扫描器扫描漏洞 168

6.2 网络和操作系统漏洞扫描 170

6.2.1 网络主机扫描 170

1. 网络主机扫描的设置 170

2. 使用网络主机扫描扫描漏洞 172

6.2.2 瑞星漏洞扫描工具 173

练兵场 174

——使用瑞星卡卡修复系统漏洞

第7章 网络安全

光盘演示路径:网络安全

7.1 IE浏览器安全设置 176

7.1.1 清理上网痕迹 176

1. 清理临时文件 177

2. 清除历史记录 177

7.1.2 不同区域的安全设置 178

7.1.3 隐私设置 179

7.1.4 阻止弹出窗口 181

7.1.5 使用分级审查控制访问 182

7.1.6 禁用自动完成功能 183

7.1.7 高级设置 184

7.2 其他浏览器的安全设置 184

7.2.1 Firefox(火狐)浏览器 184

7.2.2 Maxthon(傲游)浏览器 186

7.2.3 Tencent Traveler浏览器 187

7.3 QQ安全设置 188

7.3.1 密码保护 188

7.3.2 加密聊天记录 191

7.3.3 设置身份验证 192

7.3.4 拒绝陌生人信息 192

7.3.5 清除登录账号记录 192

7.4 E-mail安全设置 193

7.4.1 邮箱密码的设置 193

7.4.2 使用多个邮箱 193

7.4.3 找回密码 194

7.4.4 反垃圾邮件 196

练兵场 196

——只能通过QQ账号或昵称查找自己

第3篇 病毒防范

第8章 防御黑客攻击

光盘演示路径:防止非法入侵\防御黑客攻击

8.1 保护共享资源 199

8.1.1 Windows XP系统中的共享设置 199

1. 禁用系统默认的共享 199

2. 为用户设置访问密码 201

3. 取消系统默认共享 203

8.1.2 使用IP安全性技术保护数据传输的安全 206

1. 创建IP安全策略 206

2. 设置IP过滤器 207

3. 编辑IP过滤器 208

8.1.3 局域网常用工具 209

1. 局域网查看工具——LanSee 209

2. 网络执法官 213

8.2 防范恶意代码 213

8.2.1 恶意代码的特性 214

8.2.2 非过滤性病毒 214

8.2.3 恶意代码的传播方式和发展趋势 215

1. 恶意代码的传播方式 215

2. 恶意代码的发展趋势 215

8.2.4 感染恶意软件的常见症状及修复方法 216

1. 默认主页被修改 216

2. 主页设置被锁定,设置选项不可更改 217

3. 自动弹出广告网页 217

4. IE浏览器工具栏被修改 218

8.2.5 防范恶意代码 219

1. 清除上网记录 219

2. 屏蔽网页广告 221

8.2.6 保护电脑端口 223

1. 查找开放端口 223

2. 关闭端口 223

3. 禁用NetBIOS 225

练兵场 226

——隐藏用户的IP地址

第9章 利用防火墙阻止入侵

光盘演示路径:防止非法入侵\Windows防火墙

9.1 Windows防火墙 228

9.1.1 Windows XP自带防火墙 228

9.1.2 Windows 7自带防火墙 230

9.2 天网防火墙 232

9.2.1 天网防火墙的功能 232

9.2.2 天网防火墙的安装 232

9.2.3 天网防火墙的设置 234

1. 应用程序设置 234

2. IP规则管理设置 236

3. 系统设置 238

4. 查看系统所有应用程序网络使用状况 240

9.3 瑞星防火墙 240

9.3.1 瑞星防火墙主界面 240

9.3.2 瑞星防火墙规则设置 241

9.4 费尔防火墙 244

9.4.1 费尔防火墙的简单介绍 244

1. 费尔防火墙的功能 245

2. 费尔防火墙主界面 245

9.4.2 费尔防火墙应用程序规则设置 247

1. 修改应用程序规则 247

2. 增加应用程序规则 248

9.4.3 费尔防火墙网站过滤规则设置 249

1. 阻止网站 249

2. 拦截插件 249

9.4.4 费尔防火墙网上邻居控管规则设置 250

9.4.5 费尔防火墙ICMP控管规则设置 250

9.5 ARP防火墙 251

9.5.1 ARP的简单介绍 251

1. ARP 251

2. ARP欺骗原理 252

3. ARP防火墙简介 253

9.5.2 ARP防火墙的设置 253

9.5.3 使用ARP防火墙快速定位ARP攻击源 256

练兵场 256

——使用天网防火墙查看系统应用程序的网络使用状况

第10章 利用软件查杀病毒

光盘演示路径:利用软件查杀病毒

10.1 瑞星杀毒软件 258

10.1.1 安装瑞星杀毒软件 258

10.1.2 升级瑞星杀毒软件 260

1. 手动升级 260

2. 安装升级包 260

3. 定时升级 260

10.1.3 使用瑞星杀毒软件手动杀毒 261

10.1.4 瑞星杀毒软件智能主动防御功能 262

1. 系统加固 262

2. 应用程序加固 262

3. 应用程序控制 263

4. 木马行为防御 264

5. 木马行为拦截 264

6. 自我保护 264

10.2 360杀毒软件 265

10.2.1 使用360杀毒软件手动查杀病毒 265

1. 查杀病毒 265

2. 实时防护 266

3. 产品升级 266

10.2.2 设置360杀毒软件 267

10.3 金山毒霸 269

10.3.1 使用金山毒霸杀毒 269

10.3.2 综合设置金山毒霸 270

10.3.3 金山毒霸的安全百宝箱 271

10.4 江民杀毒软件 274

10.4.1 使用江民杀毒软件KV2010手动查杀病毒 274

10.4.2 设置江民杀毒软件 275

1. 实时监控 275

2. 主动防御 276

10.4.3 制作U盘病毒库 278

10.5 卡巴斯基杀毒软件 279

10.5.1 使用卡巴斯基2010杀毒 279

1. 在卡巴斯基主窗口中杀毒 279

2. 通过右键菜单杀毒 280

10.5.2 卡巴斯基的自定义设置 280

10.5.3 对付关闭监控的病毒 283

练兵场 284

——使用瑞星杀毒软件控制程序启动

第11章 流行病毒、木马的防范与查杀

光盘演示路径:流行病毒、木马的防范与查杀

11.1 了解计算机病毒 286

11.1.1 什么是计算机病毒 286

11.1.2 计算机病毒的特征 286

11.1.3 计算机病毒的分类 287

11.1.4 计算机中病毒的表现 288

11.1.5 计算机中毒的途径 289

11.1.6 计算机病毒的防范 290

1. 正确的电脑使用习惯 290

2. 常用的杀毒软件 290

11.2 认识计算机木马 291

11.2.1 木马的结构 291

11.2.2 木马的特性 291

11.2.3 木马的启动方式 292

1. 在win.ini中加载 292

2. 在System.ini中加载 292

3. 在Winstart.bat中启动 292

4. 在启动项中加载 292

5. 利用*.INI文件 293

6. 修改文件关联 293

7. 捆绑文件 293

11.2.4 木马的伪装手段 293

1. 修改图标 293

2. 捆绑文件 293

3. 出错显示 293

4. 定制端口 293

5. 木马更名 293

6. 扩展名欺骗 294

7. 自我销毁 294

11.3 查杀流行病毒 295

11.3.1 查杀极虎下载器病毒 295

1. 极虎下载器病毒的特点 295

2. 判断是否中毒的方法 295

3. 查杀极虎病毒 296

11.3.2 查杀鬼影病毒 298

1. 鬼影病毒的特点 298

2. 感染鬼影病毒的症状 298

3. 鬼影病毒的查杀方案 298

4. 鬼影病毒的手动清除方法 299

5. 使用专杀工具清除鬼影病毒 301

练兵场 302

——木马病毒的发展

第12章 U盘病毒

光盘演示路径:U盘病毒

12.1 U盘病毒简介 304

12.1.1 U盘病毒的定义与原理 304

12.1.2 U盘病毒的特性 304

12.2 autorun病毒解析 304

12.2.1 autorun.inf文件 304

1. autorun.inf文件的含义 305

2. autorun.inf文件的构造 305

3. autorun.inf文件的编写 305

12.2.2 打造autorun.inf文件 305

12.3 U盘病毒的预防和查杀 309

12.3.1 预防U盘病毒 309

12.3.2 查杀U盘病毒 311

1. 查杀U盘病毒的方法 311

2. 查杀U盘病毒实例 312

练兵场 318

——如何正确地使用U盘

附录 系统优化、安全和防杀病毒实用技巧200招 319

书摘插图

目录

品牌:图书

| 商品基本信息,请以下列介绍为准 | |

| 商品名称: | 外行学电脑优化+安全设置与病毒防范从入门到精通 |

| 作者: | 李杰 |

| 市场价: | 45元 |

| 文轩网价: | 35.1元【78折】 |

| ISBN号: | 9787115236920 |

| 出版社: | 人民邮电出版社 |

| 商品类型: | 图书 |

| 其他参考信息(以实物为准) | ||

| 随书附赠:附光盘1张 | ||

| 装帧:平装 | 开本:16开 | 语种:中文 |

| 出版时间:2010-11-01 | 版次:1 | 页数:320 |

| 印刷时间:2010-11-01 | 印次:1 | 字数:531.00千字 |

| 温馨提示:出版时间超过3年的图书,因长时间储存可能会产生纸张缺陷,敬请谅解! | ||

| 主编推荐 | |

| 《外行学电脑优化、安全设置与病毒防范从入门到精通》:权威的作者团队:作者团队由具有十多年教学经验与实践经验的教师与业界知名专家组成。他们治学严谨、精益求精,所编写的图书多次获得“全国优秀畅销书”的称号。初学者能轻松学会:将基础知识融于实际操作之中,采用图解和多媒体教学的方式全方位剖析电脑优化、安全设置与病毒防范的基础知识和应用要领。全面提升电脑应用技术的好帮手:《外行学电脑优化、安全设置与病毒防范从入门到精通》提供48个源于实际需要的经典实例,帮助读者全面掌握电脑优化、安全设置与病毒防范应用技巧,轻轻松松成为电脑高手。电脑优化、安全设置与病毒防范应用能力提升全方位提升电脑综合应用水平。 |

| 内容简介 | |

| 《外行学电脑优化、安全设置与病毒防范从入门到精通》是指导初学者学习电脑优化、安全设置与病毒防范的入门书籍。书中详细地介绍了初学者学习电脑优化、安全设置与病毒防范必须要掌握的基础知识和操作方法,并对初学者在使用电脑时经常会遇到的问题进行了专家级的指导,以免初学者在学习的过程中走弯路。全书分为3篇共12章,第1篇共3章,分别介绍硬件优化、系统优化和网络优化等方面的内容;第2篇共4章,分别介绍系统安全设置、系统备份和还原、Windows系统检测工具和网络安全等方面的内容;第3篇共5章,分别介绍防御黑客攻击,利用防火墙阻止入侵,利用软件查杀病毒,流行病毒、木马的防范与查杀,U盘病毒等方面的内容。 《外行学电脑优化、安全设置与病毒防范从入门到精通》附带一张精心开发的专业级DVD格式的电脑多媒体教学光盘,它采用全程语音讲解、情景式教学、详细的图文对照和真实的情景演示等方式,紧密结合书中的内容对各个知识点进行深入的讲解,大大地扩充了《外行学电脑优化、安全设置与病毒防范从入门到精通》的知识范围。 《外行学电脑优化、安全设置与病毒防范从入门到精通》既适合电脑初学者阅读,又可以作为大中专类院校或者企业的培训教材,同时对有经验的电脑使用者也有很高的参考价值。 |

| 目录 | |

| 第1篇 电脑优化 第1章 硬件优化 光盘演示路径:电脑优化\硬件优化的方法和注意事项 1.1 硬件优化方法与注意事项 3 1.1.1 硬件超频 3 1.1.2 硬件升级 3 1. 更换硬件 3 2. 增加硬件 4 1.1.3 注意事项 4 1. 适当超频 4 2. 注意散热 4 3. 硬件升级与BIOS支持 4 1.2 整机性能测试 5 1.2.1 CPU、内存性能检测 5 1. CPU参数检测 5 2. 内存参数检测 7 3. CPU、内存稳定性测试 7 1.2.2 其他硬件性能测试 8 1. 硬盘性能测试 8 2. 显卡性能测试 9 1.2.3 分析硬件性能瓶颈 10 1.3 使用软件优化 11 1.3.1 使用软件优化CPU 11 1. 降低CPU占用率 11 2. CPU降温软件 12 3. CPU超频软件 17 1.3.2 使用软件优化内存 19 1. 监视内存 19 2. 释放内存空间 20 3. 常用优化软件 25 1.3.3 硬盘的优化 28 1. 磁盘碎片整理程序 28 2. 磁盘修复软件 30 3. 缓存优化软件 30 1.4 硬件的超频与升级 31 1.4.1 CPU的超频 31 1.4.2 内存的扩容与升级 33 1.4.3 硬盘升级和系统安装 33 1. 更换硬盘 33 2. 双硬盘 34 3. 新硬盘分区格式化 34 4. 老硬盘重新分区 36 5. 安装Windows XP操作系统 37 6. 安装Windows 7操作系统 43 1.4.4 主板设置和优化 47 1. BIOS基础 47 2. BIOS的基本设置 48 3. 主板优化软件 52 练兵场 54 ——优化显卡 第2章 系统优化 光盘演示路径:电脑优化\手动优化系统 2.1 手动优化 56 2.1.1 瘦身系统 56 1. 清除系统垃圾 56 2. 删除备份 59 3. 删除其他不用的文件 60 4. 其他瘦身方式 63 2.1.2 提高系统性能 68 1. 设置IDE通道 68 2. 减少启动项 69 3. 使用Windows经典主题 70 2.1.3 注册表优化 71 1. 系统桌面优化 71 2. 开、关机优化 74 3. 系统功能优化 76 4. 其他优化设置 78 2.2 软件优化 80 2.2.1 超级兔子 81 1. 清理垃圾和注册表 81 2. 可疑文件和插件检测 82 2.2.2 Windows优化大师 83 1. 系统检测 83 2. 系统优化 86 3. 系统清理 90 4. 系统维护 92 2.2.3 360安全卫士 93 1. 清理恶评插件 93 2. 修复系统漏洞 93 3. 清理系统垃圾 94 练兵场 94 ——使用超级兔子自动优化系统 第3章 网络优化 光盘演示路径:电脑优化\网速优化 3.1 网速优化 96 3.1.1 使用优化大师优化网速 96 3.1.2 修改网络配置 97 3.1.3 删除无用的网络协议 98 3.2 IE浏览器优化 98 3.2.1 IE浏览器个性优化 98 1. 改变IE浏览器临时文件大小 99 2. 让IE浏览器保持最大化启动 99 3. 改变IE浏览器背景图案 101 4. 在IE浏览器标题栏中添加个性文字 102 5. 保持IE浏览器主页为空白页 102 3.2.2 IE浏览器操作优化 103 1. 脱机浏览网页 103 2. 快速查找访问过的网页 103 3. 让IE浏览器实现多线程下载 104 4. 禁止出现安装IE浏览器插件提示 105 5. 屏蔽恶意网页 105 练兵场 106 ——将网页添加至收藏夹 第2篇 安全设置 第4章 系统安全设置 光盘演示路径:安全设置 4.1 组策略设置 109 4.1.1 了解组策略 109 1. 组策略的打开方式 109 2. 组策略的作用 109 4.1.2 开机策略 110 1. 账户锁定策略 110 2. 密码策略 111 3. 更改系统默认的管理员账户 112 4. 设置用户权限 113 5. 不允许SAM账户枚举 115 4.1.3 安全设置 116 1. 禁用Guest账户 116 2. 禁用Administrator账户 117 3. 禁止使用文件夹选项 117 4. 禁用注册表编辑器 118 5. 禁用更改【开始】菜单和任务栏 118 6. 限制可以使用的应用程序 119 7. 禁止IE浏览器的保存功能 120 4.2 本地安全策略 121 4.2.1 审核策略 121 1. 审核登录事件 121 2. 审核过程追踪 123 3. 审核对象访问 123 4. 审核策略更改 123 5. 审核特权使用 124 4.2.2 系统安全策略管理 124 1. 允许在未登录前关机 124 2. 不显示上次的用户名 125 3. 允许格式化和弹出可移动媒体 126 4. 在超过登录时间后强制注销 127 5. 本地账户的共享和安全模式 127 4.2.3 IP安全策略管理 128 1. 定义IP安全策略 128 2. 定义IP安全策略的身份验证方法 132 练兵场 134 ——禁止访问指定的磁盘驱动器 第5章 系统备份和还原 光盘演示路径:系统的备份和还原 5.1 备份和还原操作系统简介 136 5.1.1 备份和还原概述 136 1. 备份 136 2. 还原 136 5.1.2 备份操作系统的最佳时机 136 5.1.3 备份操作系统的方法 136 5.2 使用系统自带软件备份和还原系统 137 5.2.1 使用备份软件备份和还原系统 137 5.2.2 使用系统还原软件备份和还原系统 142 1. 创建还原点 142 2. 利用还原点还原系统 142 3. 撤销还原 143 4. 设置系统还原 144 5.3 使用Ghost备份和还原系统 146 5.3.1 Ghost简介 146 1. 软件特点 146 2. 存储介质 146 3. 运行环境 146 5.3.2 使用Gost备份系统 146 1. 将Ghost软件安装到电脑中 146 2. 使用Ghost备份系统 148 3. 设置Ghost选项 149 4. 使用一键Ghost硬盘版还原系统 150 5.4 使用一键还原精灵备份和还原系统 151 5.4.1 一键还原精灵简介 151 5.4.2 一键还原精灵装机版 152 1. 安装一键还原精灵装机版 152 2. 设置启动菜单 153 3. 备份系统 154 4. 还原系统 156 练兵场 156 ——使用系统备份软件还原系统 第6章 Windows系统检测工具 光盘演示路径:Windows系统检测 6.1 端口扫描 158 6.1.1 X-Scan扫描器 158 1. X-Scan的功能介绍 158 2. X-Scan的功能设置 158 3. 使用X-Scan扫描器 162 6.1.2 SSS漏洞扫描器 163 1. Options功能设置 163 2. Rules功能设置 167 3. 使用SSS扫描器扫描漏洞 168 6.2 网络和操作系统漏洞扫描 170 6.2.1 网络主机扫描 170 1. 网络主机扫描的设置 170 2. 使用网络主机扫描扫描漏洞 172 6.2.2 瑞星漏洞扫描工具 173 练兵场 174 ——使用瑞星卡卡修复系统漏洞 第7章 网络安全 光盘演示路径:网络安全 7.1 IE浏览器安全设置 176 7.1.1 清理上网痕迹 176 1. 清理临时文件 177 2. 清除历史记录 177 7.1.2 不同区域的安全设置 178 7.1.3 隐私设置 179 7.1.4 阻止弹出窗口 181 7.1.5 使用分级审查控制访问 182 7.1.6 禁用自动完成功能 183 7.1.7 高级设置 184 7.2 其他浏览器的安全设置 184 7.2.1 Firefox(火狐)浏览器 184 7.2.2 Maxthon(傲游)浏览器 186 7.2.3 Tencent Traveler浏览器 187 7.3 QQ安全设置 188 7.3.1 密码保护 188 7.3.2 加密聊天记录 191 7.3.3 设置身份验证 192 7.3.4 拒绝陌生人信息 192 7.3.5 清除登录账号记录 192 7.4 E-mail安全设置 193 7.4.1 邮箱密码的设置 193 7.4.2 使用多个邮箱 193 7.4.3 找回密码 194 7.4.4 反垃圾邮件 196 练兵场 196 ——只能通过QQ账号或昵称查找自己 第3篇 病毒防范 第8章 防御黑客攻击 光盘演示路径:防止非法入侵\防御黑客攻击 8.1 保护共享资源 199 8.1.1 Windows XP系统中的共享设置 199 1. 禁用系统默认的共享 199 2. 为用户设置访问密码 201 3. 取消系统默认共享 203 8.1.2 使用IP安全性技术保护数据传输的安全 206 1. 创建IP安全策略 206 2. 设置IP过滤器 207 3. 编辑IP过滤器 208 8.1.3 局域网常用工具 209 1. 局域网查看工具——LanSee 209 2. 网络执法官 213 8.2 防范恶意代码 213 8.2.1 恶意代码的特性 214 8.2.2 非过滤性病毒 214 8.2.3 恶意代码的传播方式和发展趋势 215 1. 恶意代码的传播方式 215 2. 恶意代码的发展趋势 215 8.2.4 感染恶意软件的常见症状及修复方法 216 1. 默认主页被修改 216 2. 主页设置被锁定,设置选项不可更改 217 3. 自动弹出广告网页 217 4. IE浏览器工具栏被修改 218 8.2.5 防范恶意代码 219 1. 清除上网记录 219 2. 屏蔽网页广告 221 8.2.6 保护电脑端口 223 1. 查找开放端口 223 2. 关闭端口 223 3. 禁用NetBIOS 225 练兵场 226 ——隐藏用户的IP地址 第9章 利用防火墙阻止入侵 光盘演示路径:防止非法入侵\Windows防火墙 9.1 Windows防火墙 228 9.1.1 Windows XP自带防火墙 228 9.1.2 Windows 7自带防火墙 230 9.2 天网防火墙 232 9.2.1 天网防火墙的功能 232 9.2.2 天网防火墙的安装 232 9.2.3 天网防火墙的设置 234 1. 应用程序设置 234 2. IP规则管理设置 236 3. 系统设置 238 4. 查看系统所有应用程序网络使用状况 240 9.3 瑞星防火墙 240 9.3.1 瑞星防火墙主界面 240 9.3.2 瑞星防火墙规则设置 241 9.4 费尔防火墙 244 9.4.1 费尔防火墙的简单介绍 244 1. 费尔防火墙的功能 245 2. 费尔防火墙主界面 245 9.4.2 费尔防火墙应用程序规则设置 247 1. 修改应用程序规则 247 2. 增加应用程序规则 248 9.4.3 费尔防火墙网站过滤规则设置 249 1. 阻止网站 249 2. 拦截插件 249 9.4.4 费尔防火墙网上邻居控管规则设置 250 9.4.5 费尔防火墙ICMP控管规则设置 250 9.5 ARP防火墙 251 9.5.1 ARP的简单介绍 251 1. ARP 251 2. ARP欺骗原理 252 3. ARP防火墙简介 253 9.5.2 ARP防火墙的设置 253 9.5.3 使用ARP防火墙快速定位ARP攻击源 256 练兵场 256 ——使用天网防火墙查看系统应用程序的网络使用状况 第10章 利用软件查杀病毒 光盘演示路径:利用软件查杀病毒 10.1 瑞星杀毒软件 258 10.1.1 安装瑞星杀毒软件 258 10.1.2 升级瑞星杀毒软件 260 1. 手动升级 260 2. 安装升级包 260 3. 定时升级 260 10.1.3 使用瑞星杀毒软件手动杀毒 261 10.1.4 瑞星杀毒软件智能主动防御功能 262 1. 系统加固 262 2. 应用程序加固 262 3. 应用程序控制 263 4. 木马行为防御 264 5. 木马行为拦截 264 6. 自我保护 264 10.2 360杀毒软件 265 10.2.1 使用360杀毒软件手动查杀病毒 265 1. 查杀病毒 265 2. 实时防护 266 3. 产品升级 266 10.2.2 设置360杀毒软件 267 10.3 金山毒霸 269 10.3.1 使用金山毒霸杀毒 269 10.3.2 综合设置金山毒霸 270 10.3.3 金山毒霸的安全百宝箱 271 10.4 江民杀毒软件 274 10.4.1 使用江民杀毒软件KV2010手动查杀病毒 274 10.4.2 设置江民杀毒软件 275 1. 实时监控 275 2. 主动防御 276 10.4.3 制作U盘病毒库 278 10.5 卡巴斯基杀毒软件 279 10.5.1 使用卡巴斯基2010杀毒 279 1. 在卡巴斯基主窗口中杀毒 279 2. 通过右键菜单杀毒 280 10.5.2 卡巴斯基的自定义设置 280 10.5.3 对付关闭监控的病毒 283 练兵场 284 ——使用瑞星杀毒软件控制程序启动 第11章 流行病毒、木马的防范与查杀 光盘演示路径:流行病毒、木马的防范与查杀 11.1 了解计算机病毒 286 11.1.1 什么是计算机病毒 286 11.1.2 计算机病毒的特征 286 11.1.3 计算机病毒的分类 287 11.1.4 计算机中病毒的表现 288 11.1.5 计算机中毒的途径 289 11.1.6 计算机病毒的防范 290 1. 正确的电脑使用习惯 290 2. 常用的杀毒软件 290 11.2 认识计算机木马 291 11.2.1 木马的结构 291 11.2.2 木马的特性 291 11.2.3 木马的启动方式 292 1. 在win.ini中加载 292 2. 在System.ini中加载 292 3. 在Winstart.bat中启动 292 4. 在启动项中加载 292 5. 利用*.INI文件 293 6. 修改文件关联 293 7. 捆绑文件 293 11.2.4 木马的伪装手段 293 1. 修改图标 293 2. 捆绑文件 293 3. 出错显示 293 4. 定制端口 293 5. 木马更名 293 6. 扩展名欺骗 294 7. 自我销毁 294 11.3 查杀流行病毒 295 11.3.1 查杀极虎下载器病毒 295 1. 极虎下载器病毒的特点 295 2. 判断是否中毒的方法 295 3. 查杀极虎病毒 296 11.3.2 查杀鬼影病毒 298 1. 鬼影病毒的特点 298 2. 感染鬼影病毒的症状 298 3. 鬼影病毒的查杀方案 298 4. 鬼影病毒的手动清除方法 299 5. 使用专杀工具清除鬼影病毒 301 练兵场 302 ——木马病毒的发展 第12章 U盘病毒 光盘演示路径:U盘病毒 12.1 U盘病毒简介 304 12.1.1 U盘病毒的定义与原理 304 12.1.2 U盘病毒的特性 304 12.2 autorun病毒解析 304 12.2.1 autorun.inf文件 304 1. autorun.inf文件的含义 305 2. autorun.inf文件的构造 305 3. autorun.inf文件的编写 305 12.2.2 打造autorun.inf文件 305 12.3 U盘病毒的预防和查杀 309 12.3.1 预防U盘病毒 309 12.3.2 查杀U盘病毒 311 1. 查杀U盘病毒的方法 311 2. 查杀U盘病毒实例 312 练兵场 318 ——如何正确地使用U盘 附录 系统优化、安全和防杀病毒实用技巧200招 319 |

| 书摘插图 | |

|

同类热销图书

| 书名 | 作者 | 出版社 | 价格 | 购买 |

| 苹果专业培训系列教材:Final Cut Pro X(全彩)(含DVD光.. | 电子工业出版社 | ¥110.00¥88.00 |

详情 | |

| 计算机实用技术基础(第2版)(审计署计算机审计中级培训.. | 吕继红,宋.. | 清华大学出版社 | ¥47.00¥35.70 |

详情 |

| 会计信息系统与审计(配光盘)(审计署计算机审计中级培训.. | 乔鹏,李湘.. | 清华大学出版社 | ¥43.00¥32.70 |

详情 |

| SolidWorks Motion 运动仿真教程(2012版) | 美国DS Sol.. | 机械工业出版社 | ¥59.80¥47.80 |

详情 |

| Autodesk Maya 2012标准培训教材I | 王琦 主编.. | 人民邮电出版社 | ¥98.00¥73.40 |

详情 |

| 服饰造型讲座4——套装·背心(修订版) | 日本文化服.. | 东华大学出版社 | ¥38.00¥27.60 |

详情 |

| 思科网络技术学院教程CCNA Exploration:LAN交换和无线 | (美)刘易.. | 人民邮电出版社 | ¥40.00¥32.00 |

详情 |

| 思科网络技术学院教程CCNA Exploration:接入WAN | (美)瓦尚.. | 人民邮电出版社 | ¥45.00¥36.00 |

详情 |

| 全国青少年信息学竞赛培训教材—Pascal语言程序设计 | 陈颖,邱桂.. | 浙江大学出版社 | ¥45.00¥31.20 |

详情 |

| Autodesk Maya 2012标准培训教材II | 王琦 主编.. | 人民邮电出版社 | ¥88.00¥70.40 |

详情 |

| 室内设计师培训教材 | 中国室内装.. | 中国建筑工业出版.. | ¥78.00¥60.10 |

详情 |

| Excel 在市场营销与销售管理中的应用 (赠1CD)(电子制品CD-.. | 周贺来 编.. | 水利水电出版社 | ¥45.00¥36.00 |

详情 |

| 计算机审计技术和方法/审计署计算机审计中级培训系列教材 | 刘汝焯 等.. | 清华大学出版社 | ¥45.00¥34.30 |

详情 |

| 计算机网络应用技术(审计署计算机审计中级培训系列教材) | 赵宇,李春.. | 清华大学出版社 | ¥27.00¥20.50 |

详情 |

| 计算机辅助设计与制造实训图库 | 袁锋 编著 | 机械工业出版社 | ¥35.00¥28.60 |

详情 |

| Autodesk 3ds Max 2012标准培训教材I | 王琦 主编.. | 人民邮电出版社 | ¥69.00¥51.70 |

详情 |

| ADOBE AFTER EFFECTS CS5标准培训教材 | ACAA专家委.. | 人民邮电出版社 | ¥45.00¥36.00 |

详情 |

| 计算机速记教程(中国秘书速记岗位资格证书专用教材) | 寇森 主编 | 中国人民大学出版.. | ¥38.00¥30.40 |

详情 |

| Java就业培训教程(含盘) | 张孝祥 编.. | 清华大学出版社 | ¥39.00¥31.20 |

详情 |

| 平面设计基础 (全国商业美术设计师平面设计专业考试培训教.. | 郭新生 主.. | 水利水电出版社 | ¥48.00¥36.50 |

详情 |

| 项目实践精解:IT项目的面向对象分析设计、开发及管理——.. | 梁立新 等.. | 电子工业出版社 | ¥55.00¥41.20 |

详情 |

| ADOBE PHOTOSHOP CS5标准培训教材 | ACAA专家委.. | 人民邮电出版社 | ¥45.00¥36.00 |

详情 |

| ADOBE AFTER EFFECTS CS4标准培训教材 | ACAA专家委.. | 人民邮电出版社 | ¥42.00¥33.60 |

详情 |

| 审计线索的特征发现(审计署计算机审计中级培训系列教材) | 刘汝焯 等.. | 清华大学出版社 | ¥18.00¥12.50 |

详情 |

| 数据库应用技术(审计署计算机审计中级培训系列教材) | 车蕾,王晓.. | 清华大学出版社 | ¥39.00¥32.40 |

详情 |